Inhalt

- Stufen

- Methode 1 Vermeiden Sie Malware

- Methode 2 Vermeiden Sie es, einen Kabelzugang auszuspionieren

Das Internet wurde aus Bequemlichkeitsgründen und nicht aus Sicherheitsgründen entwickelt. Wenn Sie wie ein durchschnittlicher Internetnutzer im Internet surfen, folgen einige böswillige Personen möglicherweise Ihren Surfgewohnheiten mithilfe von Spyware oder Skripten und können die Kamera sogar von Ihrem PC auf Ihren Computer übertragen. Wissen. Diejenigen, die Informationen dieser Art erhalten, wo immer sie sich auf der Welt befinden, können wissen, wer Sie sind, wo Sie leben und viel persönlichere Informationen über Sie erhalten. Es gibt zwei Haupttechniken für die Verfolgung im Internet.

- Platzieren Sie Spyware auf Ihrem Computer

- Hören Sie sich alle Daten an, die Sie mit Remote-Servern von überall auf der Welt austauschen.

Stufen

Methode 1 Vermeiden Sie Malware

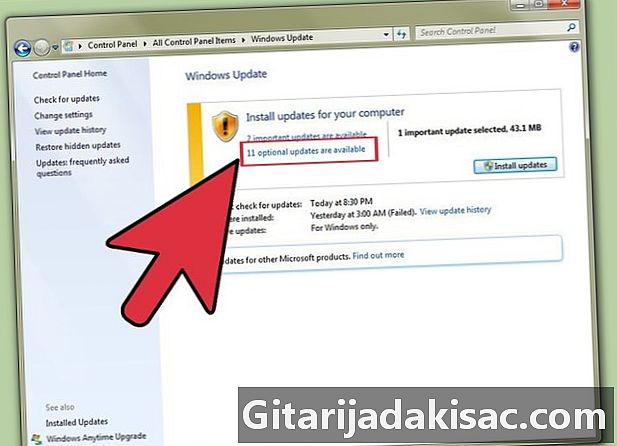

- Halten Sie Ihr Betriebssystem auf dem neuesten Stand. Die traditionellste Technik, die zum Ausspionieren im Internet verwendet wird, ist das Injizieren von Spyware, die ohne sein Wissen die "Zugangstüren" des Systems des Opfers öffnen kann. Indem Sie Ihr Betriebssystem auf dem neuesten Stand halten, ermöglichen Sie dem Herausgeber, Software-Sicherheitsupdates zu reduzieren, um die anfälligsten Teile Ihres Betriebssystems zu schützen und eine Fehlfunktion von Malware zu verursachen.

-

Halten Sie Ihre Anwendungen auf dem neuesten Stand. Es ist sicher, dass die von Ihnen verwendeten Anwendungen aktualisiert wurden, um die Funktionen zu verbessern, aber es ist auch eine Möglichkeit, Fehler zu beheben. Es gibt verschiedene Arten von Fehlern: Einige verursachen nur vom Benutzer wahrnehmbare Funktionsstörungen, andere wirken sich auf bestimmte Betriebsmodi Ihres Programms aus. Es gibt jedoch auch eine Kategorie, mit der Hacker bekannte Sicherheitslücken automatisch ausnutzen können Übernehmen Sie automatisch die Fernsteuerung Ihrer Maschine. Es versteht sich von selbst, dass diese Angriffe aufhören werden, wenn solche Fehler beseitigt werden. -

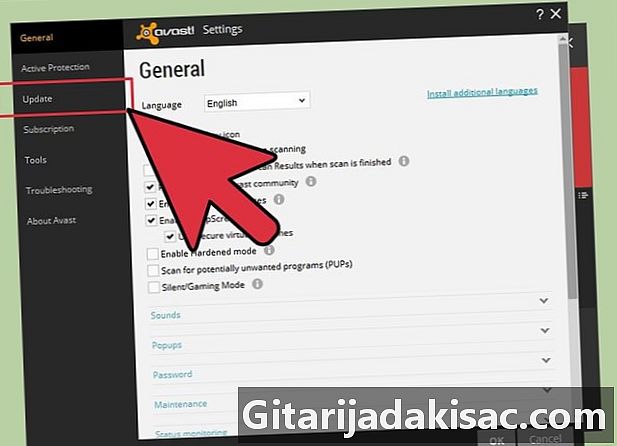

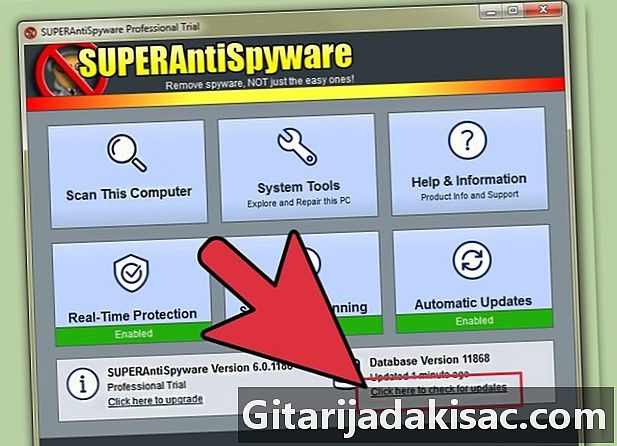

Halten Sie Ihr Antivirus-Programm auf dem neuesten Stand. Dies gilt insbesondere für Systeme, die unter Windows betrieben werden. Wenn die Antivirus-Signaturdatenbank nicht in regelmäßigen Abständen aktualisiert wird, kann sie Viren und Malware nicht sofort erkennen. Wenn Ihr System nicht regelmäßig überprüft wird und Ihr Antivirus nicht für die Ausführung im Hintergrund eingestellt ist, ist dies nicht hilfreich. Der Zweck von Antivirenprogrammen besteht darin, nach Viren, Spyware, Würmern und Rootkits zu suchen und diese Bedrohungen zu beseitigen. Ein auf die Erkennung von Spyware spezialisiertes Programm hat nur eine gute Wirkung als ein Antivirenprogramm. -

Aktivieren Sie nur ein Antivirusprogramm. Diese Programme müssen sehr verdächtig handeln, um effektiv zu sein.Im besten Fall erhalten Sie ein "falsches Positiv", das von dem einen oder anderen Ihrer Antivirenprogramme erkannt wird, und im schlimmsten Fall kann die Aktion eines dieser Programme durch das andere behindert werden. Wenn Sie wirklich mehr als eine Antivirensoftware verwenden möchten, aktualisieren Sie Ihre Signaturdatenbanken, trennen Sie Ihren Computer vom Internet, deaktivieren Sie Ihren Hauptantivirus vollständig und aktivieren Sie die zweite im Modus "Scan on Demand". Ihr Hauptantivirus könnte dann als "falsch positiv" erkannt werden, aber zu wissen, dass dies kein Problem ist. Starten Sie nun Ihr Hauptantivirusprogramm und verwenden Sie Ihren Computer normal weiter. Malwarebytes Software könnte eine gute Ergänzung zu Ihrer ersten Stufe der Antivirensicherheit sein. -

Machen Sie Ihre Downloads nur von vertrauenswürdigen Sites. Laden Sie keine Daten von offiziellen Websites (für ein Betriebssystem) oder vertrauenswürdigen Anwendungsrepositorys herunter. Wenn Sie den VLC Media Player herunterladen möchten, laden Sie ihn nur aus dem Anwendungsrepository Ihres Betriebssystems oder von der Website des Herausgebers herunter. Suchen Sie bei Google nach der Publisher-Adresse, aus der Folgendes hervorgeht:www.videolan.org/vlc/. Verwenden Sie niemals mehr oder weniger bekannte oder inoffizielle Websites, auch wenn Ihr Antivirus dabei keinen Alarm meldet. -

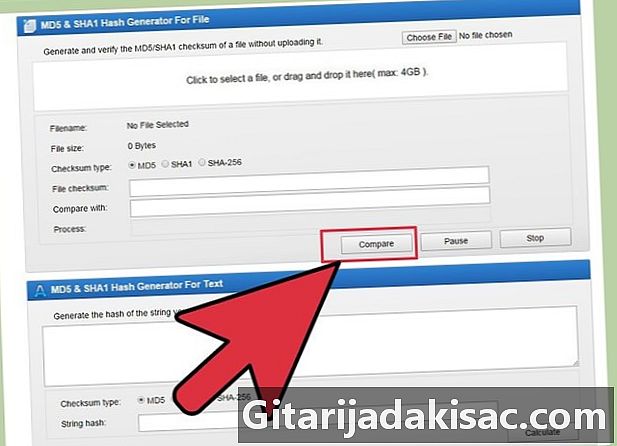

Führen Sie eine Prüfung der binären Signatur durch. Weitere Informationen zu MD5- und SHA2-Signaturen finden Sie in den Anweisungen auf dieser Website und in diesem Artikel. Die Idee hinter dieser Überprüfungsmethode besteht darin, eine Signatur aus dem binären Inhalt einer Datei (z. B. dem Installationsprogramm einer Anwendung) zu erstellen. Die resultierende Signatur wird auf der offiziellen Download-Website oder in einer vertrauenswürdigen Datenbank bereitgestellt. Wenn Sie die Datei heruntergeladen haben, können Sie diese Signatur selbst mit einem Programm reproduzieren, mit dem sie generiert werden soll. Anschließend können Sie das Ergebnis mit den Angaben auf der Download-Website vergleichen. Wenn die verglichenen Signaturen identisch sind, ist alles in Ordnung. Andernfalls haben Sie möglicherweise ein gefälschtes oder manipuliertes Programm heruntergeladen, das möglicherweise einen Virus enthält, oder es könnte sich um einen Fehler während der Übertragung handeln. In beiden Fällen müssen Sie den Download neu starten, um das Gefühl dafür zu bekommen. Dieser Prozess wird beim Herunterladen von Linux- oder BSD-Distributionen automatisch angewendet, wenn Sie einen Paketmanager verwenden, sodass Sie sich keine Sorgen machen müssen. Unter Windows müssen Sie diese Prüfung manuell durchführen. -

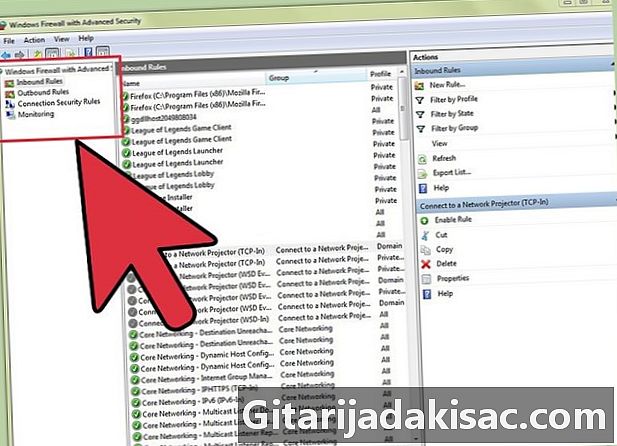

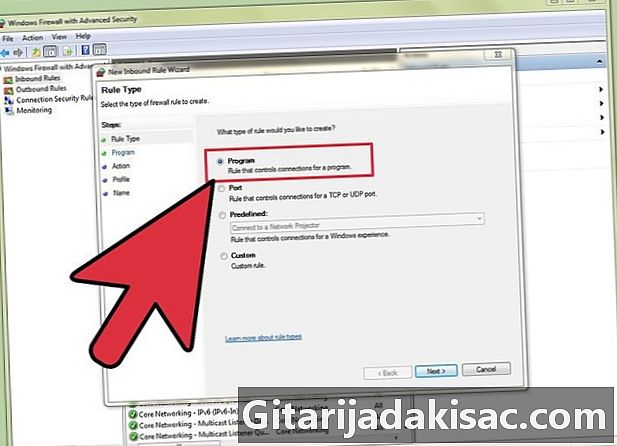

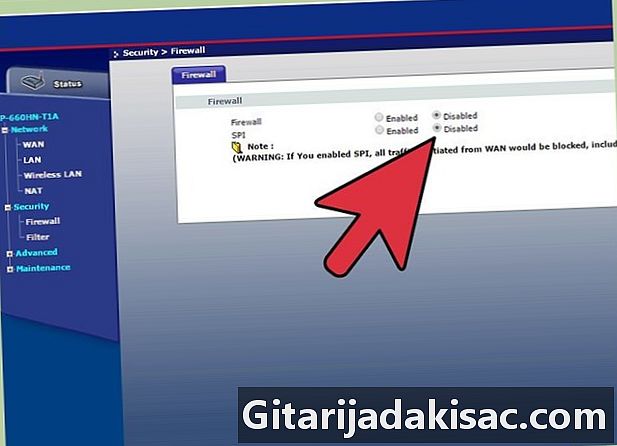

Setzen Sie eine Firewall ein. Diejenigen, die in Linux-Distributionen integriert sind, sind von sehr guter Qualität: Es ist "netfilter" und "iptable" unter Linux oder "pf" unter BSD. Unter Windows müssen Sie nach einem richtigen suchen. Um zu verstehen, was eine Firewall ist, stellen Sie sich einen Switchman in einem großen Rangierbahnhof vor, in dem Züge (ähnlich wie Daten aus einem Netzwerk), Docks (vergleichbar mit Firewall-Ports) und Schienen ( vergleichbar mit Datenströmen). Ein Zug kann nicht von selbst entladen werden: Er muss einen Umschlagdienst verwenden, der Dämonen ähnelt (es handelt sich um Programme, die im Hintergrund ausgeführt werden und einen bestimmten Hafen aufladen müssen). Ohne diesen Service wäre nichts zu tun, selbst wenn der Zug den richtigen Bahnsteig erreicht hätte. Eine Firewall ist weder eine Mauer noch eine Barriere, sondern ein Weichenstellensystem, dessen Aufgabe es ist, den Datenfluss an den Ports zu verwalten, die für die Eingabe oder Ausgabe festgelegt wurden. Abgesehen davon können Sie ausgehende Verbindungen nur steuern, wenn Sie das Netzwerk blockieren oder trennen. Sie können jedoch sehen, was gerade passiert. Obwohl sich die meisten Spyware-Programme geschickt in Ihre Firewall einschleichen können, können sie ihre Aktivitäten nicht verbergen. Es ist viel einfacher, Spyware zu erkennen, die Informationen von Port 993 sendet, obwohl Sie keine IMAP-Anwendung verwenden, als sie in Internet Explorer versteckt zu finden, indem Sie Daten an Port 443 senden, die Sie regelmäßig und rechtmäßig verwenden. Wenn Sie eine Standard-Firewall verwenden (dies ist bei fp und netfilter / iptable der Fall), überprüfen Sie, ob unerwartete Abflüsse vorliegen, indem Sie alle Eingaben mit Ausnahme der zulässigen Verbindungen blockieren. Denken Sie daran, alle Datenflüsse auf dem Loopback (lo) -Port zuzulassen, die erforderlich und sicher sind. -

Wenn Ihre Firewall neutral ist, verwenden Sie sie nur zum Melden von Aktivitäten. Mit einer solchen Firewall, die nur Pakete filtern kann, können Sie keinen Datenfluss intelligent blockieren. Vermeiden Sie "anwendungsbasierte" Zugriffsfilterung, die kompliziert zu implementieren und veraltet ist und Ihnen ein Gefühl von "falscher Sicherheit" vermittelt. Die meisten Schadprogramme infiltrieren schädlichen Code in legitimen Anwendungen, die eine Verbindung zum Internet herstellen müssen (z. B. Internet Explorer) und normalerweise gleichzeitig gestartet werden. Wenn dieser Browser versucht, eine Verbindung herzustellen, bittet die Firewall Sie um Ihre Zustimmung. Wenn Sie diese erteilen, sendet die Spyware ihre gemultiplexten Informationen mit Ihren legitimen Daten an die Ports 80 und 443. -

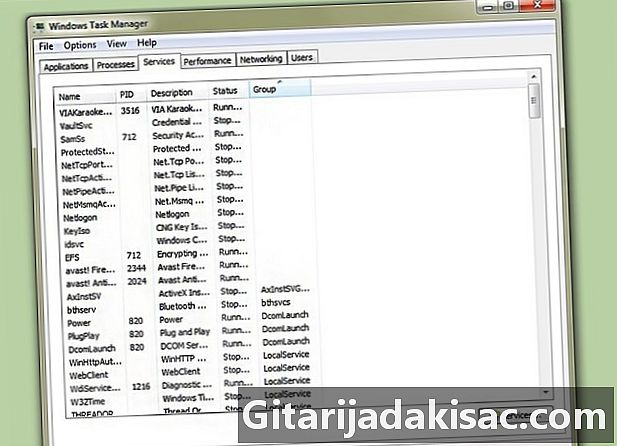

Überprüfen Sie die Dienste (oder Daemons), die in Betrieb sind. Um auf das oben erwähnte Beispiel des Entladens des Zuges zurückzukommen: Wenn sich niemand um die Ladung kümmert, passiert nichts. Verwenden Sie keinen Server, Sie müssen den Dienst nicht in Betrieb nehmen, um zu hören, was draußen passiert. Seien Sie jedoch vorsichtig: Die meisten Dienste, auf denen Windows, Linux, Mac OS oder BSD ausgeführt wird, sind unerlässlich, können jedoch nicht mithören, was außerhalb Ihres Computers geschieht. Deaktivieren Sie nach Möglichkeit nicht benötigte Dienste oder blockieren Sie den Datenverkehr an den entsprechenden Ports Ihrer Firewall. Wenn der "NetBios" -Dienst beispielsweise die Ports 135 und 138 abhört, blockieren Sie den eingehenden und ausgehenden Datenverkehr von ihnen, wenn Sie Windows Share nicht verwenden. Denken Sie daran, dass Fehler in Diensten normalerweise offene Türen sind, um die Kontrolle über Ihren Computer aus der Ferne zu übernehmen. Wenn diese Dienste durch eine Firewall blockiert werden, kann niemand in Ihr System eindringen. Sie können auch Scan-Programme wie "nmap" verwenden, um festzustellen, welche Ports gesperrt werden müssen oder welche Dienste gesperrt werden müssen (was gleich sein wird). -

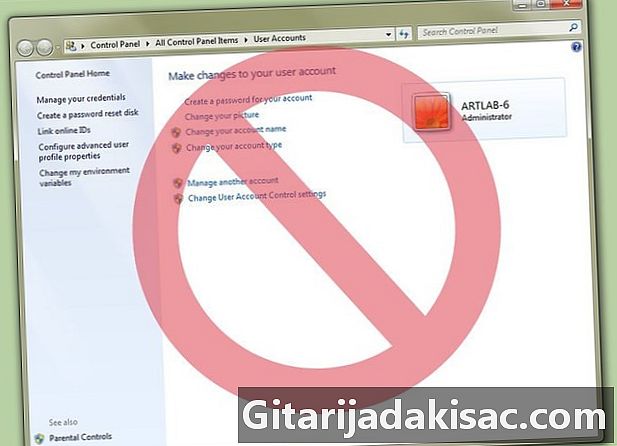

Verwenden Sie nicht Ihr Systemadministratorkonto. Dies ist unter Vista und Windows 7 viel besser. Wenn Sie ein Administratorkonto verwenden, werden Sie von jeder Anwendung, auch wenn sie böswillig ist, aufgefordert, mit Administratorrechten zu arbeiten. Malware, die keinen Zugriff auf Administratorrechte hat, muss intelligent sein, um das System mit Strom zu versorgen, wenn Sie mit der Arbeit im "Standard" -Modus vertraut sind. Im besten Fall können nur Informationen an Sie als einzelner Benutzer gesendet werden, jedoch an keinen anderen Benutzer im System. Es kann nicht viele Systemressourcen verbrauchen, um seine Informationen zu senden, und es ist viel einfacher, sie auf dem Computer zu erkennen und zu beseitigen. -

Betrachten Sie den Wechsel zu Linux. Wenn Sie keine Computerspiele mögen oder keine seltene oder spezialisierte Software verwenden, sollten Sie besser auf Linux umsteigen. Bisher ist in der Tat bekannt, dass ein Dutzend Schadprogramme, die diese Systeme infizierten, durch Sicherheitsupdates, die von den verschiedenen Distributionen angeboten wurden, schnell neutralisiert wurden. Linux-Anwendungsaktualisierungen werden überprüft, signiert und stammen aus authentifizierten Repositorys. Es gibt zwar Antivirenprogramme für Linux, diese sind jedoch in Anbetracht der auf diesem System implementierten Arbeitsweise nicht erforderlich. In den offiziellen Repositories von Linux-Distributionen finden Sie eine große Anzahl hochwertiger, ausgereifter, kostenloser und kostenloser Anwendungen, die den meisten Anforderungen gerecht werden (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird) sowie eine große Anzahl Programme zur Verwendung und Konvertierung von Multimediadateien. Die meisten dieser kostenlosen Anwendungen wurden zuerst für und unter Linux entwickelt und später auf Windows portiert.

Methode 2 Vermeiden Sie es, einen Kabelzugang auszuspionieren

-

Überprüfen Sie die Integrität Ihres kabelgebundenen Netzwerks. Stellen Sie sicher, dass Ihre Netzwerkkabel nicht manipuliert werden und dass sich keine zusätzlichen Links auf Ihren Switches und Splitterboxen befinden. -

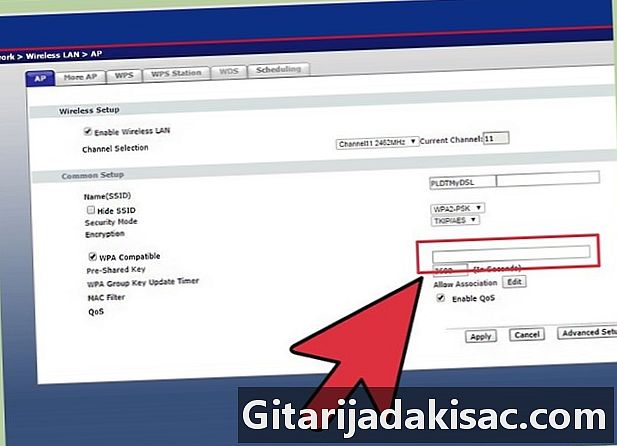

Überprüfen Sie die Effizienz des Verschlüsselungsprotokolls Ihres drahtlosen Netzwerks. Der Datenfluss Ihres Routers muss mindestens mit den Protokollen WPA-TKIP, WPA (2) -CCMP oder WPA2-AES verschlüsselt sein, wobei letzteres am effektivsten ist. Die Spypicking-Techniken entwickeln sich sehr schnell. Das WEP-Protokoll ist nun inkonsistent und schützt Ihre Vertraulichkeit nicht mehr. -

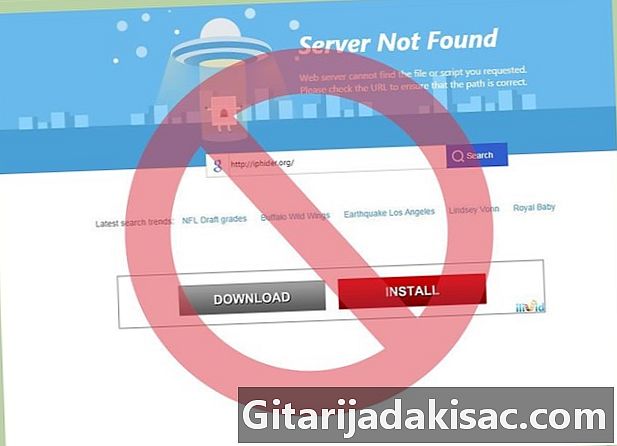

Nicht navigieren je über einen Proxy im Internet. Denken Sie daran, dass Sie in einer "Vertrauensbeziehung" mit demjenigen stehen, der diesen Proxy in die Tat umsetzt und der Ihnen vollkommen fremd ist. Es ist möglicherweise nicht so aussagekräftig, wie Sie denken, und es kann alles, was Sie über das Internet über seinen Proxy senden oder empfangen, "abhören" und aufzeichnen. Es ist auch möglich, die von den von Ihnen verwendeten HTTPS-, SMTPS- oder IMAP-Protokollen bereitgestellte Verschlüsselung zu decodieren, wenn Sie keine Vorsichtsmaßnahmen treffen. Auf diese Weise kann er die Nummer Ihrer Kreditkarte oder den Zugangscode zu Ihrem Bankkonto erhalten, wenn Sie online bezahlen. Es ist weitaus besser, ein HTTPS-Protokoll direkt auf einer Site zu verwenden, als völlig unbekannte Zwischendienste zu durchlaufen. -

Verwenden Sie nach Möglichkeit Verschlüsselung. Nur so können Sie sicherstellen, dass nur Sie selbst und der Remote-Server verstehen, was Sie senden und empfangen. Verwenden Sie nach Möglichkeit SSL / TLS, vermeiden Sie FTP, HTTP, POP, IMAP und SMTP und verwenden Sie stattdessen deren sichere Versionen wie SFTP, FTPS, HTTPS, POPS, IMAPS und POPS. Wenn Ihr Browser Sie darüber informiert, dass das von einer Site ausgestellte Zertifikat fehlerhaft ist, vermeiden Sie es. -

Verwenden Sie keinen IP-Maskierungsdienst. Diese Dienste sind tatsächlich Proxies. Alle Ihre Daten werden durch sie weitergeleitet und können von diesen Sites gespeichert werden. Einige von ihnen sind sogar "Phishing" -Tools, das heißt, sie können Ihnen die gefälschte Seite einer Website senden, mit der Sie aus verschiedenen Gründen verknüpft sind. Bitten Sie Sie, sie unter einer beliebigen Präambel an einige Ihrer persönlichen Informationen zu "erinnern" und wird dann die "gute" Website verkörpern, ohne überhaupt zu bemerken, dass Sie Ihre vertraulichen Informationen selbst an Fremde weitergegeben haben.

- Geben Sie keine E-Mails von Personen ein, die Sie nicht kennen.

- Fügen Sie keine angehängten Dokumente bei, es sei denn, sie stammen von Personen, die Sie kennen, und ihre Anwesenheit wird in der E-Mail ausdrücklich erwähnt.

- Internet "Bugs" sind gute Möglichkeiten, Ihren Browserverlauf ohne Ihr Wissen zu erstellen. Sie können sie mithilfe mehrerer von Firefox und Chrome vorgeschlagener Erweiterungen neutralisieren.

- Wenn Sie mit Online-Spielen vertraut sind, bei denen einige Ports geöffnet werden müssen, müssen Sie sie im Allgemeinen nicht erneut schließen. Denken Sie daran, dass ohne aktiven Dienst keine Bedrohungen existieren und wenn Ihre Spieleanwendungen geschlossen sind, kann nichts mehr auf die Datenströme Ihrer Ports hören. Es ist so, als wären sie geschlossen.

- Wenn Sie einen E-Mail-Client verwenden, konfigurieren Sie ihn so, dass E-Mail-Nachrichten in reinem E und nicht in HTML angezeigt werden. Wenn Sie eine der empfangenen E-Mails nicht lesen konnten, besteht sie aus einem HTML-Bild. Sie können sicher sein, dass es sich um Spam oder Werbung handelt.

- Eine einzelne Website kann Ihre IP-Adresse nicht auf andere Websites zurückführen.

- Lassen Sie Ihren Computer niemals ohne Firewall laufen. Nur Benutzer in dem Netzwerk, in dem Sie sich befinden, können auf Sicherheitslücken zugreifen. Wenn Sie die Firewall entfernen, wird das gesamte Internet zu Ihrem Netzwerk. In diesem Fall ist ein sehr kurzfristiger Angriff kein Problem mehr (höchstens ein paar Sekunden).

- Verwenden Sie niemals mehrere Spyware-Detektoren gleichzeitig.

- Ihre IP-Adresse ist für Hacker absolut nutzlos.

- Websitebesitzer können Sie mit Ihrer IP-Adresse nicht effizient verfolgen. In den meisten Fällen ist die von Ihrem Internetdienstanbieter (ISP) zugewiesene IP-Adresse "dynamisch". Es ändert sich im Durchschnitt alle 48 Stunden und nur Ihr ISP-Anbieter weiß wirklich, wer Sie sind. Es ist ihm auch technisch unmöglich, den Verkehr aller seiner Kunden zu erfassen und alle zu identifizieren.

- Wenn die Ports einer Firewall geöffnet sind, sind sie für Hacker nicht von Nutzen, wenn sie nicht von einem schlechten Dienst abgehört werden.

- Eine IP-Adresse ist nur eine Adresse wie jede andere. Die Kenntnis Ihrer physischen oder geografischen Adresse erleichtert den Diebstahl Ihrer Möbel nicht. Gleiches gilt für Ihre Daten mit einer IP-Adresse.